Solution de monitoring FireWall

Cette infrastructure a été conçue dans le cadre d’une montée en compétences en réseau et sécurité, suite à l’observation d’un grand nombre de tentatives d’accès ciblant les ports exposés à Internet. Le serveur pfSense, positionné en DMZ sur une connexion fibre, joue le rôle de pare-feu principal et intègre une configuration VPN sécurisée via OpenVPN.

Les journaux d’activité de pfSense sont configurés pour être transmis à un serveur central fonctionnant sous Ubuntu Server, hébergeant une base de données MySQL. Le service rsyslog, déployé sur ce serveur, collecte ces logs et les insère dans la base de données.

Des scripts Python développés sur mesure viennent enrichir et structurer ces données :

- Traitement et catégorisation des logs : Les informations entrantes sont automatiquement triées et réparties dans différentes tables de la base de données selon leur type (ports, IP, tentatives bloquées, etc.).

- Enrichissement des données : Les adresses IP identifiées par le pare-feu sont croisées avec plusieurs services tiers pour obtenir leur géolocalisation. Ces données sont ensuite insérées dans la base de données, fournissant une vue géographique des tentatives d’intrusion.

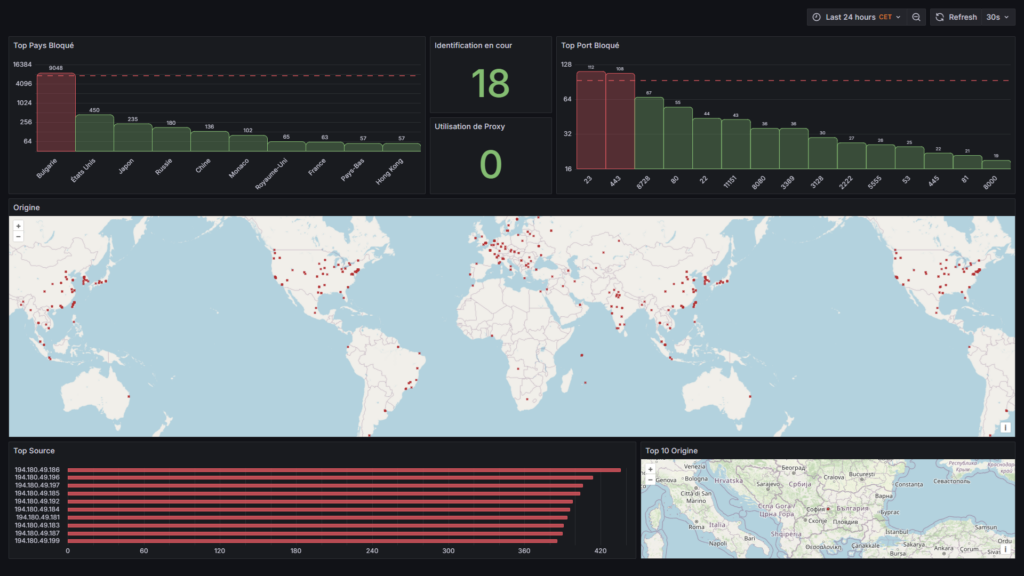

Un second serveur, également sous Ubuntu Server, héberge un serveur NGINX et l’outil Grafana, configuré pour exploiter ces données. Grâce à un tableau de bord interactif, Grafana offre une visualisation claire et en temps réel :

- Une carte mondiale affichant l’origine géographique des tentatives d’accès.

- Les ports et pays les plus fréquemment ciblés.

- Des graphiques et tendances sur les volumes d’attaques dans le temps.

Cette architecture, intégrant des outils open-source et des développements personnalisés, permet un monitoring précis et proactif de l’activité réseau, tout en offrant une base solide pour explorer et renforcer les aspects sécurité et réseau.